У чому різниця між вірусом, трояном, черв'яком і руткітом?

Дуже багато хто чув про терміни шпигунське програмне забезпечення, шкідливе програмне забезпечення, вірус, троянський кінь, комп'ютерний черв'як, руткіт і т.д., але чи дійсно ви знаєте різницю між кожним з них? Я намагався хтось пояснити різницю, і я трохи заплутався. З такою кількістю типів загроз там важко відстежувати всі терміни.

У цій статті я пройду через деякі з основних, які ми чуємо весь час і розповімо вам про відмінності. Проте перед тим, як почати, давайте спочатку вийде два інші терміни: шпигунські та шкідливі програми. У чому різниця між шпигунським і шкідливим ПЗ?

Шпигунське програмне забезпечення, у своєму первісному значенні, в основному означало програму, встановлену в системі або без вашого дозволу, або підпорядковану програмою, яка збирала особисту інформацію про вас, а потім відсилала її до віддаленої машини. Тим не менш, шпигунські програми зрештою вийшли за рамки просто моніторингу комп'ютера і термін шкідливих програм почав використовуватися як взаємозамінні.

Зловмисне програмне забезпечення - це будь-який зловмисне програмне забезпечення, призначене для заподіяння шкоди комп'ютеру, збору інформації, доступу до конфіденційних даних тощо. може придумати. Тепер поговоримо про різницю між вірусом, трояном, черв'яком і руткітом.

Віруси

Незважаючи на те, що віруси здаються більшістю зловмисних програм, які ви знайшли в ці дні, насправді це не так. Найбільш поширеними видами шкідливих програм є трояни та черв'яки. Ця заява базується на списку найпопулярніших зловмисних програм, опублікованих корпорацією Майкрософт:

http://www.microsoft.com/security/portal/threat/views.aspx

Так що ж таке вірус? В основному це програма, яка може поширюватися (відтворювати) з одного комп'ютера на інший. Те ж саме стосується і черв'яка, але різниця полягає в тому, що вірус зазвичай повинен вводити себе у виконуваний файл для запуску. Після запуску інфікованого виконуваного файлу він може поширюватися на інші виконувані файли. Для того, щоб вірус поширювався, він зазвичай вимагає певного втручання користувача.

Якщо ви коли-небудь завантажували вкладення з вашої електронної пошти і це закінчувалося зараження вашої системи, це вважалося б вірусом, оскільки воно вимагає від користувача відкрити файл. Існує багато способів, якими віруси розумно вставляють себе у виконувані файли.

Один тип вірусу, який називається вірус порожнини, може вставити себе в використовувані розділи виконуваного файлу, тим самим не пошкоджуючи файл і не збільшуючи розмір файлу.

Найбільш поширеним типом вірусу сьогодні є вірус макросів. Це, на жаль, віруси, які впроваджують продукти Microsoft, такі як Word, Excel, Powerpoint, Outlook тощо. Оскільки Office настільки популярний і він також на Mac, це, безумовно, найрозумніший спосіб розповсюдження вірусу, якщо це те, що ви хочете досягти.

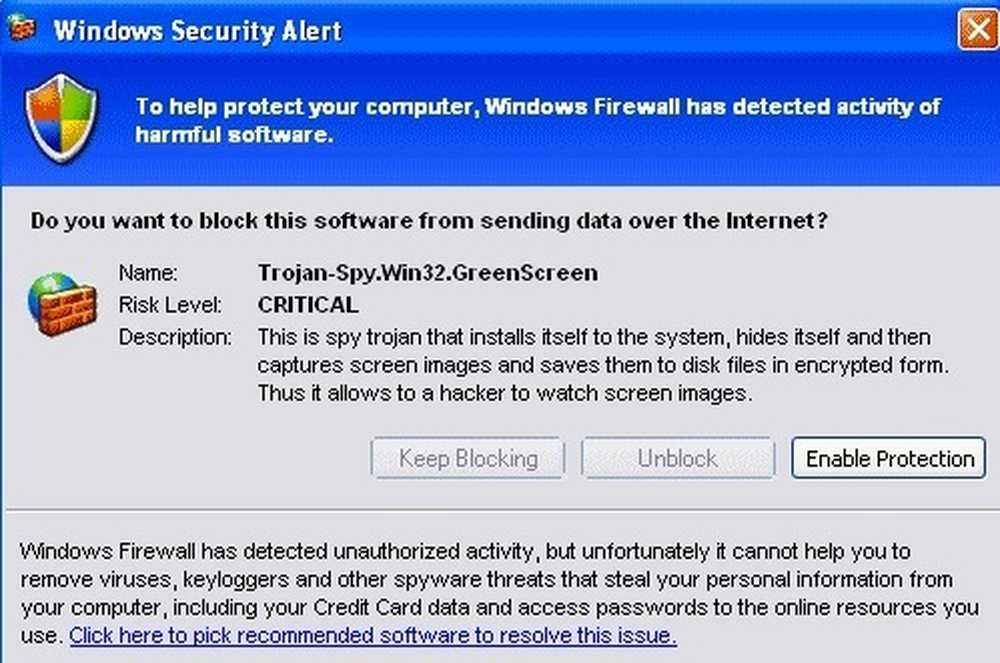

Троянський кінь

Троянський кінь - це шкідлива програма, яка не намагається реплікувати себе, а замість цього встановлюється на систему користувачів, прикидаючись легітимною програмою. Назва, очевидно, походить від грецької міфології, оскільки програмне забезпечення представляє себе як нешкідливе і тим самим примушує користувача встановлювати його на своєму комп'ютері..

Після того, як троянський кінь встановиться на комп'ютер користувача, він не намагається ввести сам файл у вірус, але дозволяє хакеру віддалено керувати комп'ютером. Один з найпоширеніших способів використання комп'ютера, інфікованого троянським конем, робить його частиною бот-мережі.

Ботнет - це в основному купу машин, підключених через Інтернет, які потім можуть використовуватися для відправки спаму або виконання певних завдань, таких як атаки відмови в обслуговуванні, які знімають веб-сайти..

Коли в 1998 році я навчався в коледжі, один божевільний популярний троянський кінь у той час був Netbus. У наших гуртожитках ми використовували його для встановлення на комп'ютерах один одного і відтворювали один на одного всілякі витівки. На жаль, більшість троянських коней припинять роботу комп'ютерів, крадуть фінансові дані, реєструють натискання клавіш, переглядають ваш екран з дозволами та багато іншого.

Комп'ютерний черв'як

Комп'ютерний черв'як подібний до вірусу, за винятком того, що він може самостійно розмножуватися. Він може не тільки реплікувати на своєму власному, не потребуючи вбудованого файлу хосту, але також використовує мережу для розповсюдження. Це означає, що черв'як може завдати серйозної шкоди мережі в цілому, тоді як вірус зазвичай націлює файли на інфікованому комп'ютері.

Всі черв'яки поставляються з або без корисного навантаження. Без корисного навантаження, черв'як просто реплікується по мережі і в кінцевому рахунку сповільнить мережу через збільшення трафіку, викликаного хробаком..

Черв'як з корисним навантаженням буде копіювати і спробувати виконати деякі інші завдання, такі як видалення файлів, надсилання електронних листів або встановлення бекдора. Бекдор - це лише спосіб обійти аутентифікацію і отримати віддалений доступ до комп'ютера.

Черв'яки поширюються в першу чергу через уразливості системи безпеки. Ось чому важливо встановити останні оновлення безпеки для своєї ОС.

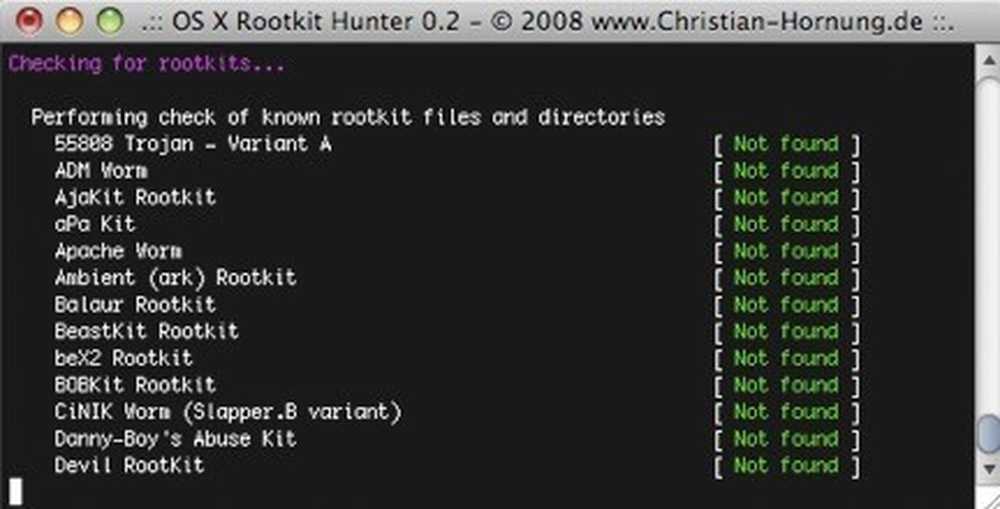

Rootkit

Руткіт - це шкідлива програма, яку надзвичайно важко виявити і яка активно намагається приховати себе від користувача, ОС і будь-яких антивірусних / антивірусних програм. Програмне забезпечення може бути встановлено будь-якою кількістю способів, включаючи використання вразливості в ОС або отримання адміністративного доступу до комп'ютера.

Після того, як програма буде встановлена, і поки вона матиме повноваження адміністратора, програма піде про приховування та зміну поточної інстальованої ОС та програмного забезпечення для запобігання виявленню в майбутньому. Rootkits - це те, що ви чуєте, вимикає ваш антивірус або встановлюється в ядро ОС, внаслідок чого єдиним варіантом іноді є перевстановлення всієї операційної системи..

Rootkits також можуть постачатися з корисними навантаженнями, за допомогою яких вони приховують інші програми, такі як віруси та ключові реєстратори. Щоб позбутися руткіту без повторної інсталяції ОС, потрібно, щоб користувачі спочатку завантажилися в альтернативну операційну систему, а потім спробували очистити руткіт або хоча б копіювати критичні дані.

Сподіваюся, цей короткий огляд дає вам краще уявлення про те, що означає різна термінологія і як вони пов'язані один з одним. Якщо у вас є щось додати, що я пропустив, не соромтеся розмістити його в коментарях. Насолоджуйтесь!